DASCTF 11月的这道取证题ez_forensics还是比较简单的。题目文件在mega上

分析文件

首先用volatility分析一下镜像系统。

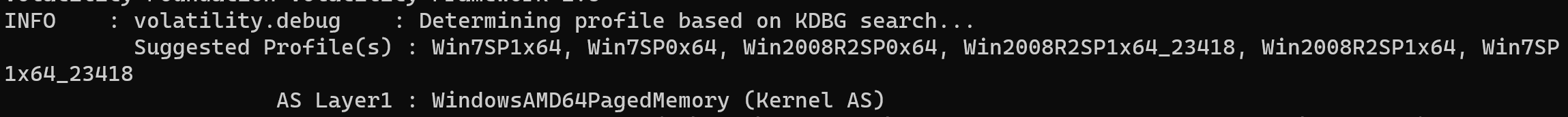

volatility_2.6_win64_standalone.exe -f mem.vmem imageinfo扫描结果得到如下:

可以看到,Win7SP1x64这是一个Windows镜像。那么我们扫一下内存看看:

volatility_2.6_win64_standalone.exe -f mem.vmem --profile=Win7SP1x64 pslist注意到里面有这个进程

0xfffffa80023ee060 TrueCrypt.exe 2820 2464 4 212 1 1 2023-09-19 14:09:32 UTC+0000

开始提取

truecrypt是一款可以加密磁盘数据的软件。既然内存里面有这个软件,也给了一个附件(2),可以猜测这个附件应该是磁盘加密后的文件。在dump内存的时候如果发现加密容器是挂载状态的,或者刚刚卸载并且没有设置强制擦除密钥缓存,那么加密容器的密钥应该还存留在内存中。尝试用volatility找一下密钥。(truecryptsummary表示对truecrypt的密码的查找与提取)

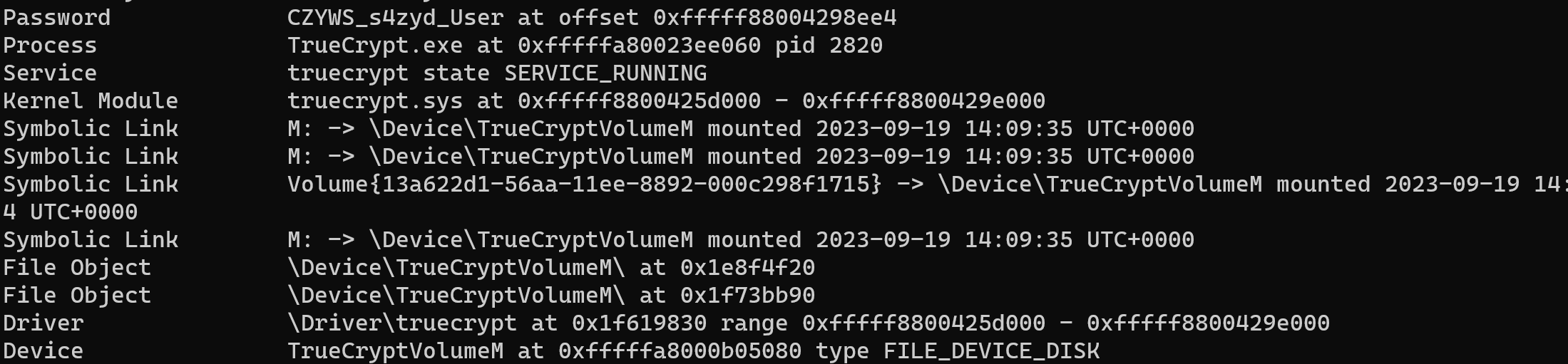

volatility_2.6_win64_standalone.exe -f mem.vmem --profile=Win7SP1x64 truecryptsummary结果如下:

这其中的CZYWS_s4zyd_User就是我们要的密码。由于truecrypt已经被veracrypt取代,我们可以用veracrypt来加载加密卷(ps:这软件拿来加密色图盘or黄油盘非常的方便)

注:veracrypto从1.26.7之后不再支持truecrypt的解密,所以需要使用1.25.9以及之前的版本

解密卷

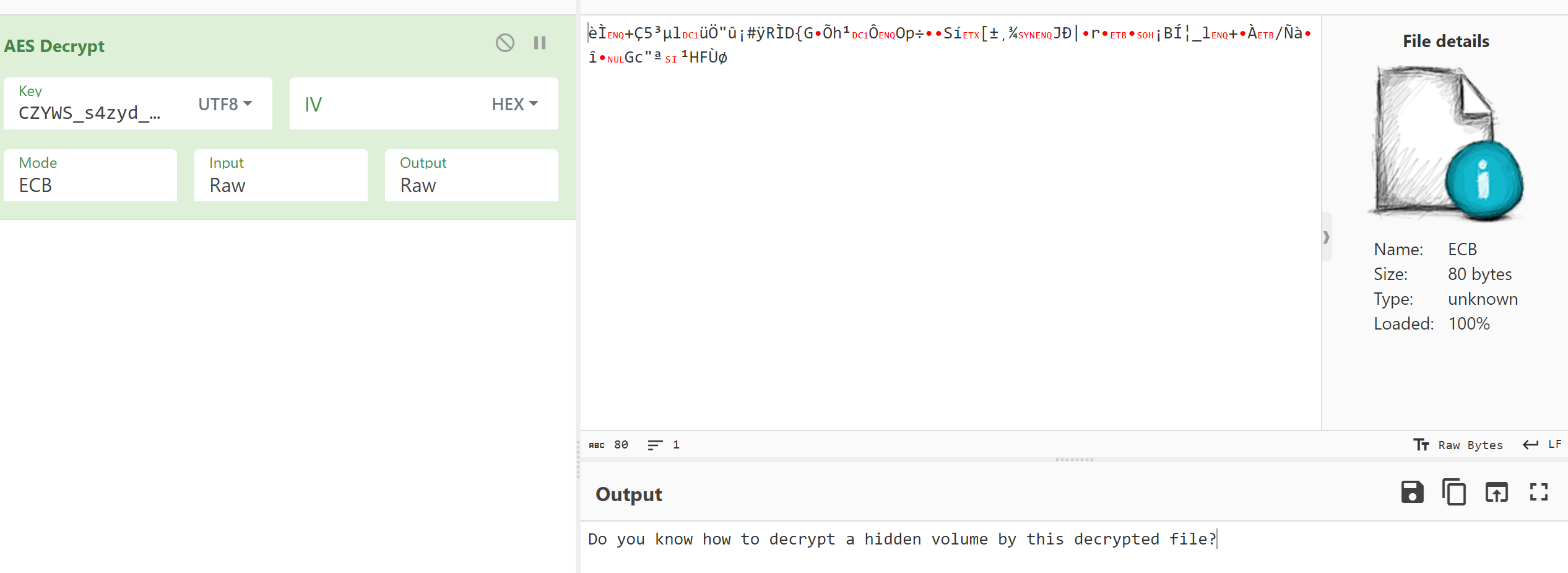

选择一个盘符,密码写CZYWS_s4zyd_User,选择truecrypt模式,加载。坐和放宽,就能看到多了一个盘。打开发现里面只有一个ecb文件,大小是惊人的1kb。既然是ECB,不妨试着用aes-ecb解密一下这个文件。打开赛博厨师,解密得到如下:

有点意思,提示说hidden volume,这涉及到truecrypt加密卷两种分区,常规与隐藏。具体不多赘述,根据提示,说是根据这个decrypted文件解密出隐藏分区,不妨把output导出成一个文件,默认文件名download.dat即可。

好了之后,同理,密钥选择你保存的文件,其他与之前相同,加载完就得到了一个专家名单.xlsx,直接取md5,就得到了flag

DASCTF{c2c68e18fa4f01a4877a586104e7c721}